Ponieważ właściciele witryn internetowych szybko wdrażają CMS WordPress, luki w zabezpieczeniach i rozwiązania WordPress stały się niezbędne do zarządzania witrynami. Ogromna popularność tego CMS-a uczyniła go głównym celem hakerów.

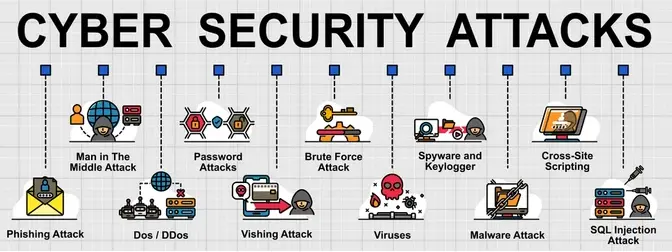

Złośliwe oprogramowanie, phishing, DDos, ataki Brute Force i wiele innych to częste zagrożenia dla użytkowników WordPress. Dlatego jest to główny obowiązek całości Społeczność WP do ochrony witryn WordPress przed wszelkiego rodzaju cyberatakami.

W tym artykule omówimy wszystkie typowe luki w zabezpieczeniach WordPressa i metody ich naprawy, aby zapewnić bezpieczne i zrównoważone działanie. Ponadto skupimy się również na rolach różnych osób w tworzeniu bezpiecznego WordPressa.

Zrozumienie zabezpieczeń i luk w zabezpieczeniach WordPress

Za sukcesem WordPressa stoi duża społeczność, która również zajmuje się różnymi lukami w zabezpieczeniach i sposobami ich ograniczenia. Możesz uzyskać wszelkie możliwe rozwiązania i sugestie dotyczące bezpieczeństwa Twojej witryny. WordPress to projekt o otwartym kodzie źródłowym, który obsługuje ponad 43% wszystkich stron internetowych.

Jako platforma CMS WordPress ma miliony użytkowników. Twoja witryna WordPress będzie bezpieczna, jeśli będziesz przestrzegać wszystkich wytycznych dotyczących bezpieczeństwa. Na przykład, czy aktualizujesz motyw, certyfikaty SSL i wtyczki, czy korzystasz z bezpiecznego planu hostingowego?

Jednak wielu użytkowników nie jest świadomych tych zasad, a hakerzy mogą wykorzystać ten brak świadomości. W tym miejscu pojawia się potrzeba bezpiecznej strony internetowej.

Potrzeby bezpiecznej witryny WordPress

Nie możesz czekać, aż naruszenie bezpieczeństwa zrealizuje potrzeby bezpieczeństwa Twojej witryny. Cyberprzestępczość ma miejsce raz po raz. Na nasze nieszczęście niektórzy programiści i programiści zazwyczaj nie zauważają większości luk w zabezpieczeniach witryny.

Gdy Twoja witryna zostanie przechwycona przez hakerów, nie będzie już pod Twoją kontrolą. Możesz nie być w stanie chronić wrażliwych danych, zachować integralności witryny i zapewnić pozytywne doświadczenia użytkownika. Nawet nieoczekiwany cyberatak może spowodować długotrwałe szkody dla reputacji Twojej witryny

Zatem najwyższym priorytetem użytkowników WordPressa byłoby upewniając się, że Twoja witryna jest wolna od jakichkolwiek luk w zabezpieczeniach WordPress aby zmniejszyć ryzyko ataku. Praktyka ta pomaga im również zoptymalizować działanie witryny i utrzymać wiarygodność marki.

10 typowych luk w zabezpieczeniach i rozwiązań WordPressa

Oto najważniejsze luki i rozwiązania WordPress, które każdy użytkownik WP powinien znać, aby zapewnić odwiedzającym idealne wrażenia.

1. Wykorzystanie XSS (Cross-Site Scripting)

Pierwszą luką na naszej liście jest skrypt między witrynami (XSS). Atakujący rozpoczynają swoją misję od wstrzyknięcia złośliwego kodu/skryptów do bazy danych docelowego serwera. Aby to osiągnąć, wysyłają linki wstrzykiwane lub będące spamem za pośrednictwem poczty elektronicznej lub w inny sposób.

Kiedy jedna ofiara kliknie łącze, skrypty zaczynają się ładować w jej przeglądarce. To wykonanie powoduje kilka złośliwych sporów, takich jak kradzież danych, przejmowanie sesji użytkowników, rozprzestrzenianie złośliwego oprogramowania, zmienianie zawartości witryny internetowej itp.

⚒️ Ustalenie: Jeśli chodzi o środki zapobiegawcze w przypadku luk w zabezpieczeniach typu cross-site scripting (XSS) w witrynie WordPress, nie można polegać na jednej strategii. Zamiast tego powinieneś zastosować się do niektórych środków zapobiegawczych:

- Kontroluj wkład użytkownika, stosując reguły i ograniczenia.

- Nie pozwól użytkownikom wstawiać kodu HTML do danych wejściowych formularza.

- Użyj narzędzi do oczyszczenia kodu HTML i wykrycia złośliwego kodu.

- Sprawdź nietypowe żądania, konfigurując zaporę aplikacji sieci Web (WAF).

- Wdrożyć środki bezpieczeństwa plików cookie, aby powiązać pliki cookie z określonymi adresami IP i zablokować kody JS przed inwazją plików cookie.

2. Brutalna siła atakuje

Ataki brute-force to stara praktyka hakerów. Ich celem jest przechwycenie wrażliwych danych poprzez uzyskanie nieautoryzowanego dostępu do obszaru administracyjnego WP. Na przykład hakerzy będą podejmować wiele prób zdobycia hasła do konta, kluczy API, kluczy szyfrowania lub innych osobistych numerów prywatnych.

Jest to metoda prób i błędów. Próbują odgadnąć hasło lub kombinację liczb, którą mogłeś wybrać, analizując swoje życie osobiste. Gdy przełamią tarczę, przejmą kontrolę nad Twoją witryną. Możesz pomyśleć, że ta taktyka nie działa, ale co ciekawe, hakerzy odnoszą sukcesy.

⚒️ Ustalenie: Można już założyć, że głównym rozwiązaniem tego problemu będzie wybranie silnego hasła. Wybierz złożone hasło, które nie pasuje do Twoich danych osobowych, takich jak data urodzenia, numer telefonu, numer karty bankowej itp. Ponadto powinieneś włączyć uwierzytelnianie dwuskładnikowe dla logowania administratora witryny WordPress.

To further protect your online credentials, consider using a VPN for multiple devices, especially if you access your admin panel from different networks or shared devices.

Podejmij także natychmiastowe kroki, jeśli zauważysz wielokrotne nieudane logowania z adresu IP.

3. Rozproszone ataki typu „odmowa usługi” (DDoS).

Jednym z rodzajów cyberataków na WordPress, który staje się coraz popularniejszy, jest DDoS (Distributed Denial of Service), który powoduje, że Twoja witryna staje się niedostępna dla zwykłych użytkowników. Przyczyną usunięcia Twojej witryny może być zmuszenie Cię do przekazania pieniędzy lub chęć konkurencji, która chce zepsuć reputację Twojej firmy. Duże firmy, takie jak AWS (Amazon Web Services), również borykały się z tym problemem.

Hakerzy wykorzystują różne połączenia internetowe, aby blokować witrynę dużym fałszywym ruchem. Trudno jest walczyć z Atak DDoS ponieważ haktywiści wykorzystują szeroką gamę urządzeń do popełniania tego przestępstwa. Kolejnym wyzwaniem jest to, że nie zobaczysz żadnych znaczących objawów tego ataku.

⚒️ Ustalenie: Trzeba zdawać sobie sprawę z nagłego wzrostu liczby odwiedzających, zamiast się po prostu cieszyć, trzeba monitorować także inne działania. Inne popularne rozwiązania obejmują użycie wtyczki chroniącej przed DDoS i wybranie usługi hostingowej z funkcją ochrony DDoS.

Aby uzyskać lepsze rozwiązanie, możesz skorzystać z usługi CDN, która obsłuży szeroki zakres ruchu w witrynie.

4. Złośliwe oprogramowanie

Złośliwe oprogramowanie jest powszechnym narzędziem hakerów, które pozwala uzyskać nieautoryzowany dostęp i zakłócać działanie witryny. Mogą ukraść Twoje ważne dane, wyświetlać propagandę zniesławiającą Twoje działania i powodować inne luki w zabezpieczeniach, takie jak kierowanie odwiedzających witrynę na strony ze spamem.

Wszystko to ma miejsce głównie wtedy, gdy złośliwe oprogramowanie infiltruje Twoją witrynę internetową poprzez nieaktualne motywy, wtyczki, nieaktualne oprogramowanie, niepewny hosting i w jakikolwiek inny sposób. Najgorsze jest to, że złośliwe oprogramowanie może występować w różnych postaciach, takich jak wirusy, oprogramowanie szpiegowskie, robaki, oprogramowanie ransomware, trojany, oprogramowanie reklamowe, programy rejestrujące naciśnięcia klawiszy itp.

⚒️ Naprawianie: Pierwszą rzeczą, którą musisz zrobić, to zidentyfikować rodzaj wirusa. Następnie należy przystąpić do podjęcia działań w tej sprawie. Aby uniknąć takich problemów, zawsze aktualizuj motywy i wtyczki WordPress. Oprócz tworzenia silnych haseł i zabezpieczania dostępu administratora, twórz kopie zapasowe, aby móc przywrócić witrynę po awarii.

5. Wyłudzanie informacji

Innym sposobem na nawiedzanie witryny WordPress za pomocą spamerskich linków jest phishing. Hakerzy wysyłają wiele spamerskich łączy w e-mailach, wiadomościach lub polach komentarzy, mając nadzieję, że przypadkowo je klikniesz. I przejmą kontrolę nad Twoją witryną WordPress. Ta luka w zabezpieczeniach WordPress może również wystąpić z powodu nieaktualnych motywów i wtyczek.

⚒️ Ustalenie: Aktualizowanie informacji jest jednym z najważniejszych środków zapobiegania phishingowi. Kolejnym krokiem jest instalacja ReCAPTCHA, która wykorzystuje technologię uczenia maszynowego do identyfikacji linków kierowanych przez ludzi i boty.

6. Zastrzyki ze strukturalnego języka zapytań (SQL).

Cyberprzestępca uzyskuje nieautoryzowany dostęp do bazy danych Twojej witryny WordPress poprzez zastrzyki SQL. Jeśli grupa hakerów pomyślnie wejdzie do Twojej bazy danych, może przeprowadzić różne działania, takie jak edycja lub usuwanie danych, tworzenie nowych kont logowania lub rejestracji, formularze kontaktowei wiele innych zmian.

Atak ten ma miejsce, gdy hakerzy zachowują się jak zwykli goście, wstrzykując złośliwy kod do formularzy WordPress, formularzy realizacji transakcji, formularzy generowania potencjalnych klientów itp.

⚒️ Naprawianie: Nie możesz przestać korzystać z formularzy i innych mediów interakcji publicznej. Możesz jednak użyć wtyczek z bezpiecznymi formularzami, takich jak MetForm, które są kompatybilne z funkcją captcha. Ponadto powinieneś zachować wszystkie praktyki kodowania, aby pozbyć się wszelkich luk w zabezpieczeniach związanych z iniekcją SQL.

7. Spam związany z optymalizacją wyszukiwarek (SEO).

Jeśli strony Twojej witryny zajmują dobre pozycje w SERP, cyberprzestępcy będą również próbować ukraść Twoje przychody. Robią to, stosując różne techniki SEO typu black-hat, takie jak wstrzykiwanie na te strony spamerskich słów kluczowych, linków i fałszywych reklam wyskakujących.

Wpływ tej aktywności hakerów może mieć negatywne konsekwencje dla Twojej witryny w SERPach. Będzie to również szkodzić reputacji Twojej witryny, a odwiedzający będą postrzegać ją jako nieautentyczną i złośliwą witrynę.

⚒️ Ustalenie: Jeśli chcesz chronić swoją witrynę WordPress przed podatnością na ataki spamerów SEO, musisz ponownie rozważyć swoje środki bezpieczeństwa. Na przykład możesz użyć narzędzi bezpieczeństwa, aby śledzić podejrzaną aktywność i udostępniać swoją witrynę tylko wiarygodnym osobom.

Nie powinieneś też automatycznie zatwierdzać komentarzy, ponieważ hakerzy umieszczają w komentarzach spamerskie linki.

8. Niezabezpieczony hosting

Hosting jest jak dom Twojej witryny, nie można w nim iść na żadne kompromisy. Jeśli Twoja usługa hostingowa jest niestabilna, Twoja witryna WordPress również będzie podatna na ataki. Dlatego wybierz firmę hostingową, która jest wyposażona w wiele zabezpieczeń.

W przeciwnym razie hakerzy mogą łatwo ominąć proces logowania i przejąć kontrolę nad Twoją witryną. Prawdopodobieństwo wystąpienia tej luki WP wzrasta, gdy korzystasz z usługi hostingu współdzielonego, ponieważ ochrona Twojej witryny będzie zależała od innych witryn internetowych.

⚒️ Ustalenie: Wybierz renomowaną firmę hostingową, która spełnia wszystkie wymagania standardów branżowych. Przydzielono odpowiednią ilość budżetu na usługę hostingową. Ponadto hosting WordPress jest obecnie popularnym wyborem dla zabezpieczonego środowiska WordPress.

9. Exploity dnia zerowego i nieznane luki

Osoby atakujące szukają również słabych punktów w oprogramowaniu, którego używasz. Dostawca oprogramowania może nie być świadomy luki w zabezpieczeniach i jest to luka w zabezpieczeniach, z której hakerzy korzystają. Z tą luką w WordPressie niewiele można zrobić. Termin „dzień zerowy” oznacza, że nie masz czasu, aby się tym zająć.

⚒️ Ustalenie: Rozwiązanie tego problemu zależy całkowicie od twórcy oprogramowania i systemu wsparcia. I szybko rozwiązują również ten problem. Trzeba tylko mieć świadomość korzystania z oprogramowania z dobrym systemem wsparcia.

10. Błędnie skonfigurowana baza danych WordPress

Ta luka w zabezpieczeniach nie jest spowodowana przez hakerów ani cyberprzestępców. Jest to spór wewnętrzny, w którym Twoja witryna WordPress nie może nawiązać żadnego połączenia z podstawową bazą danych (plik wp-config). W rezultacie pojawi się komunikat WordPress „Błąd nawiązania połączenia z bazą danych”. A witryny WordPress będące ofiarami przestają działać i znikają.

Przyczyna tego problemu może mieć różne przyczyny, np uszkodzona baza danych, nieprawidłowe dane logowania do bazy danych, baza danych błąd serwera, uszkodzenie pliku podstawowego, itp.

Notatka: Ze względu na pamięć podręczną stron internetowych problem „Błąd nawiązywania połączenia z bazą danych” może na pierwszy rzut oka nie zostać zauważony. Jednak podczas próby uzyskania dostępu do panelu administracyjnego zauważysz błąd połączenia z bazą danych.

⚒️ Ustalenie: Możesz napotkać kilka problemów technicznych, gdy będziesz potrzebować ich rozwiązania. Metody naprawy, które możesz wypróbować, to:

- Sprawdź serwer swojej bazy danych.

- Sprawdź dane uwierzytelniające swoją bazę danych.

- Wykryj uszkodzone pliki i napraw je.

- Utwórz nową bazę danych.

✅ Obserwuj tego bloga, aby napraw błąd nieudanej aktualizacji WordPressa.

Lista kontrolna zapobiegająca lukom w zabezpieczeniach WordPress dla właścicieli witryn WP

Oto lista kontrolna, na którą powinieneś zawsze zwracać uwagę, aby chronić się przed lukami w zabezpieczeniach WordPress:

✅ Upewnij się, że instalacja WordPress (Aktualizacja rdzenia) jest aktualna.

✅ Regularnie aktualizuj wszystkie wtyczki i motywy do najnowszych wersji.

✅ Zaktualizuj do najnowszej obsługiwanej wersji PHP.

✅ Wybierz renomowanego dostawcę usług hostingowych.

✅ Wdróż uwierzytelnianie dwuskładnikowe.

✅ Wdróż uwierzytelnianie dwuskładnikowe.

✅ Zainstaluj niezawodną wtyczkę bezpieczeństwa, aby monitorować i chronić swoją witrynę przed zagrożeniami.

✅ Wykonuj częste skanowanie bezpieczeństwa, aby wykryć i wyeliminować potencjalne luki w zabezpieczeniach.

✅ Zainstaluj certyfikat SSL, aby szyfrować transmisję danych.

✅ Zaplanuj regularne tworzenie kopii zapasowych swojej witryny.

✅ Usuń wszelkie nieużywane wtyczki, aby ograniczyć potencjalne ataki.

✅ Ogranicz liczbę prób logowania, aby zapobiec atakom typu brute-force.

✅ Dostosuj adres URL logowania na stronie logowania WordPress.

✅ Ukryj lub oznacz wersję WordPress.

✅ Śledź aktywność użytkowników, aby wcześnie wykryć podejrzane zachowania.

✅ Użyj .htaccess, aby ograniczyć dostęp do wrażliwych plików i katalogów.

✅ Zmodyfikuj domyślny prefiks bazy danych, aby udaremnić ataki polegające na wstrzykiwaniu SQL.

✅ Wyłącz XML-RPC, jeśli nie jest to konieczne, aby zmniejszyć ryzyko niektórych typów ataków.

✅ Uniemożliwiaj innym witrynom korzystanie z Twojej przepustowości, blokując hotlinkowanie.

✅ Zarządzaj uprawnieniami do plików, aby zapobiec nieautoryzowanemu dostępowi.

✅ Wdrożyć środki zapobiegające przejęciu sesji i atakom fiksacyjnym.

✨ Łatwy przewodnik po przenieś WordPressa na nową domenę.

Obowiązki za bezpieczeństwo WordPressa: Obowiązki społeczności WP

Zabezpieczanie WordPressa nie okłamuje tylko użytkowników, ale wszyscy kluczowi interesariusze, tacy jak programiści, firmy hostingowe, projektanci i marketerzy, powinni być odpowiedzialni za przeprowadzenie procesu standaryzacji.

🔷 Obowiązki programisty

✔️ Stosuj najlepsze praktyki, aby pisać bezpieczny kod.

✔️ Regularnie aktualizuj bazę kodu i naprawiaj błędy wtyczek.

✔️ Przeprowadzaj regularne audyty bezpieczeństwa w celu identyfikacji i naprawy luk w zabezpieczeniach.

✔️ Dodaj funkcje takie jak CAPTCHA, limity logowania i wtyczki zabezpieczające.

✔️ Edukuj użytkowników, udzielając wskazówek i udostępniając dokumentację dotyczącą poszczególnych wtyczek.

🔷 Obowiązki firm hostingowych

✔️ Utrzymuj bezpieczne środowiska serwerowe dzięki aktualnemu oprogramowaniu i poprawkom.

✔️ Zapewnij ochronę przed atakami typu Distributed Denial of Service.

✔️ Powinien obejmować zautomatyzowane rozwiązania tworzenia kopii zapasowych umożliwiające odzyskiwanie danych.

✔️ Oferuj i zarządzaj certyfikatami SSL zapewniającymi bezpieczną transmisję danych.

✔️ Powinien zapewniać całodobową obsługę klienta.

✔️ Zawsze monitoruj serwery pod kątem podejrzanych działań i luk w zabezpieczeniach.

✨ Obowiązki innych

Oprócz programistów i firm hostingowych ochrona luk w zabezpieczeniach witryny WordPress powinna być wspólnym wysiłkiem społeczności WP. Skutecznemu podejściu powinni towarzyszyć wszyscy członkowie społeczności, czyli projektanci, marketerzy i użytkownicy, o czym wspominaliśmy wcześniej.

Masz nowy problem?

W miarę ewolucji oprogramowania WordPress możesz napotkać nowy lub nieznany problem, który nie jest uwzględniony na naszej ogólnej liście luk w zabezpieczeniach WordPress i rozwiązań. Możesz jednak podzielić się nim z nami, aby znaleźć rozwiązanie lub uświadomić innym nowe zagrożenie.

Dodaj komentarz